gemini-cli 便利

Gemini をコマンドラインから使えるツール gemini-cli が公開されている。

インストールは、参考ページの中から、グローバルインストールで行った。

$ sudo npm install -g @google/gemini-cli

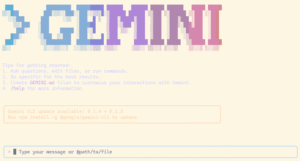

単純に、$ gemini で 以下のような画面が表示され、プロンプトを入力すればいい。

でも、本領発揮なのは、フォルダ配下を読み込んだうえで、アドバイスが得られること。

実際、お試しで Three.js を実験していたけど、import でトラブル発生。でも「index.html が動かない」と入力したら、index.html やら、そこから読み込まれる *.js なども自動的に読み込んだうえで、修正点を指摘してくれる。

さらに指摘した修正点を、適用するか聞いてくれるので、Yes を答えたら、勝手にソースコードも修正してくれる。

LINE bot が動いていない… 月当たり最大数オーバー

我が家では、以前より 自宅専用の LINE bot を動かしていて、サーバからの通知に使っていた。

最近は、homebridge-people-pro による家への出入りの通知を、LINE に流す設定を便利に使っていたけど、先週からメッセージが滞っている。プログラムのトラブルかと思ったけど、特に問題はなさそう。

LINE bot 無料プランは最大200メッセージ/月

でも改めて考えてみたら、LINE bot が出せる最大メッセージ制限を疑う。確認すると、「無料プランだと月に200メッセージまで」とな。最近は、homebridge からの通知は1日10通ほどでてるし、軽くオーバーしてらぁ。先週 6/18 で止まってるし、まあまあ、そんなもんだな。

ということで、homebridge-inotify からの通知に LINE を使うのは最小限にしなくては。

rkhunter の設定

卒研のセキュリティの説明の中で rkhunter を紹介。説明してたら、自宅サーバにはサーバ機以降後に rkhunter がインストールされていなくって、説明がてらでインストール。

/usr/bin/lwp-request に警告が出ていたけど、Gemini で問い合わせしたら、Perl script なので、警告がでるかも。パッケージ情報を設定すれば、パッケージ情報を踏まえた検証をしてくれるようになって警告が消えるとのことなので、

((( /etc/rkhunter.conf ))) PKGMGR=DPKG # Ubuntuなので

を設定。

Checking if SSH root access is allowed [ Warning ] の警告も出ていて確認したが、確実に PermitRootLogin no に設定しておこう。

((( /etc/ssh/sshd_config ))) #PermitRootLogin prohibit-password (デフォルト) PermitRootLogin no

network トラブル kde-plasma-desktop

自宅ネットワークが動かなくなる。

原因は Ubuntu の記事で KDE Plasma が X11 から Wayland への移行がすすみ安定してきたとのことで、”apt install kde-plasma-desktop”を実行。これがトラブルの始まりだった。

この中でたっぷりパッケージインストールがあったけど、この中で firewalld がインストールされたと共に、iptables-persistent , netfilter-persistent が uninstall された。最終的な症状としては firewalld が DNS をブロック(他のポートもほぼ全部シャットアウト)したようで、自宅ネットワークで名前解決が動かなくなり、自宅全体が ネットワークにつながらない(パケットは流れるけど、名前解決できなきゃ何もできない)

端末側で nslookup server 192.168.xx.xx でサーバに問い合わせをかけても返事がない。nmap 192.168.xx.xx で確認すると、ssh 以外のポートが全滅。iptables -L -n してもちゃんと普通のルールが表示されるし、iptables を消去しても変化なし。この辺でようやく iptables の問題ではないと見えてくる。(でもこの段階で別のFireWallが動いているとはイメージできてなかった)

ということで、

$ sudo apt purge firewalld $ sudo apt install iptables-persistent netfilter-persistent $ sudo netfilter-persistent save # 最初、iptables-persistent も消えているのに気づかず、 # netfilter-persistent save が動かず悩んだ。

設定を復旧するなか途中で LAN (enp2s0) も動かなくなるけど、netplan の設定をやり直して無事回復。(netplanの一言をメモに残しておかないと、IPアドレス固定の設定どこでやったっけ…ということを思い出せない NetworkManager だっけ /etc/network 配下だっけ…と無駄に悩む)

$ cd /etc/netplan $ sudo vi 90-NM-xxxx....xxxx.yaml $ sudo netplan apply

raspbianのaptでのgpgキーのエラー

設定を間違えたのか、apt の update, upgrade で GPG キーのエラーが出るようになった。

GPGキー の再設定

GPG キーファイルの扱う debian-archive-keyring (raspbianでは raspbian-archige-keyring) を強制再インストールして、更新された /etc/apt/trusted.gpg を参照するように /etc/apt/sources.list.d/* のファイルの deb 行に書き込む

((( 標準パッケージの GPG keyring を強制再インストール )))

$ sudo apt reinstall --allow-unauthenticated raspbian-archive-keyring

$ sudo apt update ; sudo apt upgrade

((( パッケージの GPG 参照ファイルを設定 )))

$ sudo vi /etc/apt/sources.list.d/*.list

deb [signed-by=/etc/apt/trusted.gpg] ...略...

~~~~~~~~~~~~~~~~~~~~

letsencryptのCAA関連のトラブル再び

letsencrypt から自宅サイトの証明書の更新が切れるとの警告メール。

自動更新にしているはずなのに….

確認してみると、CAAのエラー

$ sudo /etc/dehydrated/update-dehydrated --force --cron

ERROR: Challenge is invalid! (returned: invalid) (result: ["type"] "http-01"

["url"] "https://acme-v02.api.letsencrypt.org/acme/chall/xxxxxxx/xxxxxxxxxxxx/_VfALA"

["status"] "invalid"

["validated"] "2025-06-06T00:54:07Z"

["error","type"] "urn:ietf:params:acme:error:caa"

["error","detail"] "During secondary validation: While processing CAA for tsaitoh.net:

CAA record for tsaitoh.net prevents issuance"

["error"] {"type":"urn:ietf:params:acme:error:caa",

"detail":"During secondary validation: While processing CAA for tsaitoh.net:

CAA record for tsaitoh.net prevents issuance"}

["token"] "xxxxxxxxxxxxxxxxxxxxxxxx--xxxxxxxxxxxxxxxxx"

["validationRecord",0,"url"] "http://tsaitoh.net/.well-known/acme-challenge/xxxxxxxxxxxxxxxxxxxxxxxx--xxxxxxxxxxxxxxxxx"

mydns.jp で運用している DNS の設定に、IN CAA 0 issue “letsencrypt.org” を加える必要があるらしい。

でも、長年運用していたので、問題ないはずなんだけど、dig で確認すると、設定が消えている。

$ dig @8.8.8.8 tsaitoh.net CAA tsaitoh.net. 300 IN CAA 0 issue "\000"

実際、自分の記事で確認すると、CAA のトラブルの記事 でちゃんと設定していたはず。

サーバの移行によって、CAA レコードが消えたのかな…!?!? mydns の設定を間違って消したのかな…!?!?

ということで、mydns.jp で CAA の設定を修正して無事更新。

switchbot-cli のインストール

Switchbot を linux のコマンドラインで制御する nodejs のプログラム switchbot-cli が公開されている。

switchbot-cli

https://github.com/shizuka-na-kazushi/switchbot-cli

インストールも簡単。最初の起動時の token,secret の登録の時に、入力がエコーバックされないので戸惑ったけど。

$ sudo npm install -g switchbot-cli $ switchbot-cli : First please register 'token' and 'secret' obtained by SwitchBot mobile app: token: トークンを入力(エコーバックされない) secret: シークレットを入力(エコーバックされない) $ switchbot-cli device list ------- device list -------- deviceId deviceType deviceName yyyyyyyyyyyy "remote with screen" "学習リモコン" zzzzzzzzzzzz "MeterPro(CO2)" "温湿度計CO2・リビング" : aaaaaaaaaaaa "Hub Mini" "switchbot-hubmini" ------- infrared remote list -------- deviceId deviceType hubDeviceId deviceName bb-bbbbbbbbbbbb-cccccccc "Air Conditioner" aaaaaaaaaaaa "エアコン" bb-bbbbbbbbbbbb-dddddddd "DIY Fan" aaaaaaaaaaaa "扇風機" bb-bbbbbbbbbbbb-eeeeeeee "DIY Light" aaaaaaaaaaaa "リビングの照明" : bb-bbbbbbbbbbbb-ffffffff "TV" aaaaaaaaaaaa "テレビ"

設定は、$HOME/.cache/switchbot-cli/cert.json に保存されている。

使い方

((( 温湿度計CO2 を読み取る )))

$ switchbot-cli device -d zzzzzzzzzzzz status

{

"statusCode": 100,

"body": {

"version": "V1.6",

"temperature": 22.7,

"battery": 100,

"humidity": 57,

"CO2": 859,

"deviceId": "zzzzzzzzzzzz",

"deviceType": "MeterPro(CO2)",

"hubDeviceId": "000000000000"

},

"message": "success"

}

((( 赤外線リモコン経由で TV をつける )))

$ switchbot-cli device -d bb-bbbbbbbbbbbb-ffffffff turnOn

赤外線リモコンで、特定のボタンを操作したいんだけど、現時点のバージョンではできないみたい。

Ubuntu25とWaylandとgdm

先日、Ubuntu24から25にアップグレードを行ったけど、Muninのusersプラグインに、今までにないttyとOther users の出力が出るようになっている。

確認すると、gdm が 2つ 出力されている。不気味だし、Gemini に gdm に聞いてみたら、どうやら Ubuntu 25 の導入で X11 が Xorg から Wayland に切り替わって gdm セッションが login 情報として表示されるようになったらしい。

gdm seat0 2025-05-23 23:04 gdm tty1 2025-05-23 23:04 <<myid>> sshd pts/0 2025-05-22 19:36 (192.168.xx.xx)

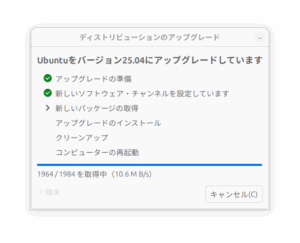

Ubuntu 25.04 アップグレード

Ubuntuに Desktop で入ったら、Ubuntu 25.04 (Plucky Puffin)が出てるしアップグレードする?ってでたから、インストール。

![]()

ほとんど問題なく立ち上がると思ったけど、再起動後 apache2 が起動しない。php8.3 から php8.4 に移行されていたので、モジュールを追加インストール。トラブルと面倒そうなメール周りは、特に問題なし。

# apt install `dpkg -l | grep php8.3 | awk '{print $2}' | sed s/8.3/8.4/`

NFSが動かなくなってるな。”systemctl start nfs-kernel-server”で動き出した。systemctl enable nfs-kernel-server もやっとくか。